definición

Un

virus es un

software que tiene por objetivo alterar el funcionamiento normal del

ordenador, sin el permiso o el conocimiento del usuario. Los virus, habitualmente, reemplazan

archivos ejecutables por otros infectados con el

código de este. Los virus pueden destruir, de manera intencionada, los

datos almacenados en una computadora, aunque también existen otros más inofensivos, que solo producen molestias.

Los virus informáticos tienen, básicamente, la función de propagarse a través de un

software, son muy nocivos y algunos contienen además una carga dañina (

payload) con distintos objetivos, desde una simple broma hasta realizar daños importantes en los sistemas, o bloquear las

redes informáticas generando tráfico inútil.

El funcionamiento de un virus informático es conceptual mente simple. Se ejecuta un programa que está infectado, en la mayoría de las ocasiones, por desconocimiento del usuario. El código del virus queda residente (alojado) en la

memoria RAM de la computadora, incluso cuando el programa que lo contenía haya terminado de ejecutar. El virus toma entonces el control de los servicios básicos del

sistema operativo, infectando, de manera posterior, archivos ejecutables que sean llamados para su ejecución. Finalmente se añade el código del virus al programa infectado y se graba en el

disco, con lo cual el proceso de replicado se completa.

El primer virus atacó a una máquina IBM

Serie 360 (y reconocido como tal). Fue llamado Creeper, (ENMS) creado en 1972. Este programa emitía periódicamente en la pantalla el mensaje: «I'm a creeper... catch me if you can!» («¡Soy una enredadera... agárrame si puedes!»). Para eliminar este problema se creó el primer programa

antivirus denominado

Reaper (cortadora)

.

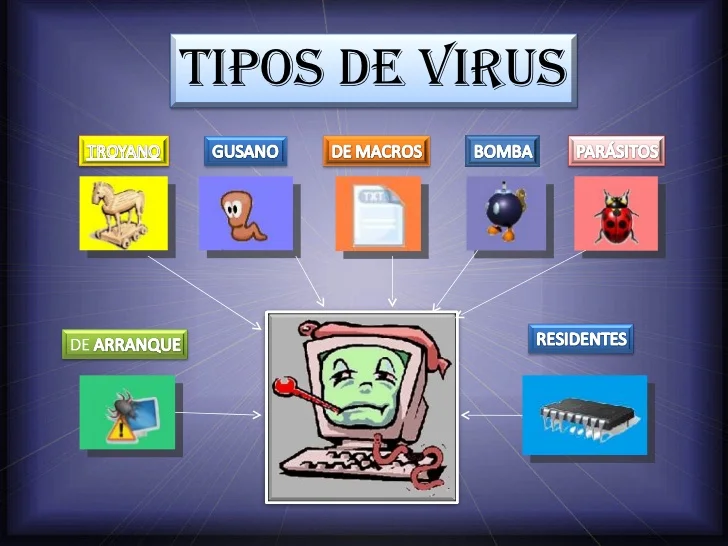

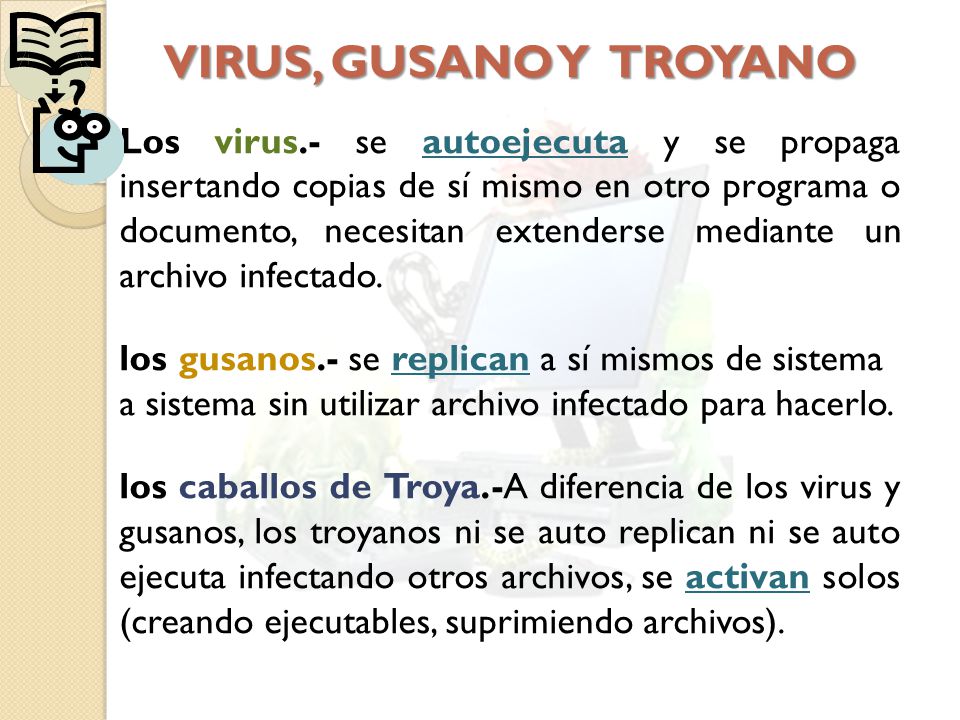

tipos de virus

Macro Virus

Este tipo de virus infecta a los archivos que han sido creados utilizando algunas aplicaciones o programas que contienen macros como un doc, un pps, un xls y un mdb. Automáticamente infecta los archivos con macros y se documentan de todo lo que este archivo contenía. Se esconden en los documentos compartidos a través del correo electrónico o de las redes.

2. Virus Residentes en la Memoria

Este tipo de virus normalmente se fijan por sí mismos dentro de la memoria del ordenador. Se activan cada vez que el sistema operativo se ejecuta y finaliza cuando infecta a otros archivos abiertos. Se encuentra escondido en la memoria RAM.

3. Virus de Sobre escritura

Estos tipos de virus eliminan cualquier información existente en el archivo que han infectado, dejándolo parcial o completamente inutilizado, una vez que han entrado en él. Una vez en el ordenador, se encargan de reemplazar todo el contenido del archivo, pero el tamaño no se cambia.

4. Virus de Acción Directa

Estos virus comienzan a replicarse o llevan a cabo su acción una vez han sido ejecutados. Cuando encuentran un cierto tipo de condición, actúan infectando los archivos del escritorio o la carpeta especificada en el AUTOESTOPES. Normalmente se encuentran en la raíz del disco duro del directorio, pero pueden mantenerse cambiando de localización.

5. Virus de Directorio

Es también conocido como virus cluster (racimo) o virus de sistema de archivos. Se encargan de infectar el directorio o escritorio del ordenador cambiando las vías en las que se indica la localización del archivo. Normalmente son localizados en el disco pero suelen afectar al directorio completo.

6. Virus de Secuencia de Comandos Web

La mayoría de sitios web incluyen algunos códigos complejos con el objetivo de crear un contenido interesante e interactivo. Este tipo de código muchas veces es explotado para causar cierto tipo de acciones indeseables. La mayoría se originan a partir de páginas webs o de navegadores infectados.

7. Virus Multipolar

Este tipo de virus se expande de muy diversas formas. Sus acciones varían dependiendo del sistema operativo que esté instalado y de la presencia de ciertos archivos. Tienden a esconderse dentro de la memoria del ordenador pero no infectan el disco duro.

8. Virus FAT

Este tipo de virus ataca la tabla de localización del archivo que es la parte del disco utilizada para almacenar toda la información relacionada con el espacio disponible, la localización de los archivos, el espacio utilizado, etc

9. Virus Acompañante

Este tipo de virus infecta a los archivos de forma directa y también a los tipos residentes. Una vez dentro del ordenador, “acompañan” a otros archivos existentes.

10. Virus Polimórfico

Se encriptan a sí mismos de forma diferente cada vez, infectando tu ordenador. Por lo tanto, utilizan diferentes encriptaciones y algoritmos. Esto genera que sea difícil que un software antivirus los localice utilizando una firma o una búsqueda general.